Sieci komputerowe (18.10.2014r.)

Topologia sieci komputerowej

Sieci LAN, WAN, MAN oraz sieci bezprzewodowe (19.10.2014r.)

Sieci LAN, WAN, MAN - komunikacja w sieci

LAN (Local Area Network - lokalna sieć komputerowa) - sieć komputerowa, która swym zasięgiem zajmuje określony obszar. Tego typu sieci zwykle łączą ze sobą komputery w obrębie pracowni, firmy, oddziału lub instytucji. W sieci LAN łączone są ze sobą komputery i stacje sieciowe, drukarki czy serwery. LAN umożliwia współdzielony dostęp wielu użytkowników do tych samych urządzeń i aplikacji, wymianę plików między użytkownikami oraz komunikację za pośrednictwem poczty elektronicznej i innych aplikacji. Sieć LAN powinna spełniać trzy zasadnicze wymagania - powinna mieć dużą przepływność (szybkość przepływu danych), skalowalność (rozbudowę, wymianę urządzeń) i wysoką niezawodność.

WAN (Wide Area Network - rozległa sieć komputerowa) - grupa komputerów tworząca logiczną całość i mogąca wymieniać między sobą dane na dużych odległościach za pomocą urządzeń telekomunikacyjnychm radiowych czy satelitarnych. Przykładem sieci WAN jest sieć globalna, czyli Internet. Rozległa sieć komputerowa służy do łączenia odległych miejsc w skali całego globu ziemskiego. Łączy biura i użytkowników poprzez publiczne lub prywatne łącza telekomunikacyjne.

MAN (Metropolitan Area Network - miejska sieć komputerowa) - jest to sieć, która swym zasięgiem obejmuje obszar jednego miasta. Sieć metropolitalna obejmuje duży obszar geograficzny i wykorzystuje środki będące w dyspozycji towarzystw telekomunikacyjnych. Składa się z łączy telekomunikacyjnych oraz urządzeń nadzorujących przepływ pakietów danych. Sieć ta umożliwia zestawienie połączenia pomiędzy pojedynczymi komputerami. Takie sieci charakteryzują się bardzo dużymi prędkościami transmisji danych (od 2Mb/s do 300Mb/s).

Zasady tworzenia sieci lokalnych

Projekt sieci fizycznej obejmuje:

- dobór okablowania sieciowego,

- dobór urządzeń sieciowych,

- wybór lokalizacji gniazd sieciowych, punktów dystrybucji oraz rozmieszczenie okablowania.

Projekt sieci logicznej zawiera:

- model adresacji IP,

- podział na sieci WLAN,

- routing wewnątrz sieci,

- połączenia z innymi sieciami,

- uruchamianie usługi,

- zabezpieczenia.

Projekt sieci powinien:

- spełniać oczekiwania użytkowników,

- zapewniać wymaganą przepustowość,

- zapewniać bezpieczeństwo i dostępność sieci,

- zapewniać skalowalność,

- umożliwiać łatwą diagnozę usterek oraz szybką rekonfigurację.

Przykładowy plan projektu sieci LAN

1. Wstęp - opis zlecenia, rozpoznanie, lokalizacja inwestycji.

2. Instalacja logiczna.

- Normy przedmiotowe i zalecenia.

-Struktura systemu okablowania.

Sprzęt.

3. Projekt sieci.

- Schemat logiczny sieci.

- Topologia sieci.

- Adresacja sieci.

- Sposób prowadzenia kabli - okablowanie poziome.

- Centralny Punkt Dystrybucyjny.

- Przyłącze do Internetu.

- System oznaczeń.

- Testowanie.

Sieci bezprzewodowe

WLAN (Wireless Local Area Network - bezprzewodowa lokalna sieć komputerowa). Technologie sieci WLAN pozwalają użytkownikom ustanawiać lokalne połączenia bezprzewodowe (na przykład w budynku firmy czy w miejscu poblicznym, takim jak lotnisko). Sieci WLAN mogą być używane w tymczasowych biurach firm lub w innych miejscach, gdzie nie ma warunków do rozbudowy okablowania. Mogą stanowić też uzupełnienie istniejących sieci lokalnych, dzięki czemu użytkownicy mogą pracować w różnych porach w różnych miejscach budynku. Sieci WLAN mogą działać na dwa różne sposoby. Gdy działają jako sieci zapewniające infrastrukturę, stacje bezprzewodowe (urządzenia z radiowymi kartami sieciowymi lub modemy zewnętrzne) łączą się z punktami dostępu bezprzewodowego, które pełnią funkcję mostów między stacjami a istniejącym szkieletem sieci. Sieć WLAN ma zasięg od 30 do 300 metrów i przepustowość 300Mb/s. Technologia sieti WLAN to IEEE 802.11 a/b/g/n/ac.

WWAN (Wireless Wide Area Network - bezprzewodowa rozległa sieć komputerowa). Technologie sieci WWAN pozwalają użytkownikom ustanawiać połączenia bezprzewodowe za pośrednictwem publicznych lub prywatnych sieci zdalnych. Połączenia takie mogą być realizowane na dużych obszarach geograficznych, na przykład w całych miastach lub krajach, a umożliwiają to rozbudowane systemy anten naziemnych i systemy satelitarne użytkowane przez usługodawców komunikacji bezprzewodowej. Współczesne technologie sieci WWAN są nazywane systemami drugiej generacji (systemami 2G). Najważniejsze systemy 2G to GSM (Global System for Mobile Communications), CDPD (Cellular Digital Packet Data) i CDMA (Code Division Multiple Access). Technologia bezprzewodowa, o którą oparta jest sieć WWAN obejmuje dużą liczbę komputerów na dużej przestrzeni i o dużym zasięgu (do 5 km). Sieć WWAN oparta jest na technologiach, takich jak GSM, GPRS, EDGE, UMTS, HSDPA, LTE.

WMAN (Wireless Metropolitan Area Network - bezprzewodowa miejska sieć komputerowa). Technologie sieci WMAN pozwalają użytkownikom ustanawiać połączenia bezprzewodowe między wieloma punktami w obrębie dużych aglomeracji (na przykład między wieloma budynkami w mieście lub w miasteczku uniwersyteckim), przy czym nie wymaga to kosztownych inwestycji w światłowody, kable miedziane czy dzierżawienie istniejących linii. Ponadto sieci WMAN mogą stanowić uzupełnienie istniejących sieci kablowych, użyteczne zwłaszcza wtedy, gdy w tradycyjnej sieci kablowej nastąpi awaria i stanie się ona niedostępna. Dane w sieciach WMAN są transmitowane przy użyciu fal radiowych lub podczerwonych. Obserwuje się rosnące zapotrzebowanie na szerokopasmowe, bezprzewodowe sieci dostępowe, które mogą zapewnić użytkownikom bardzo szybki dostęp do Internetu. Sieć WMAN pozwala na transmisję na maksymalną odległość od kilku do kilkudziesięciu metrów. Sieć WMAN oparta jest na technologii MMDS (multichannel multipoint distribution service), i LMDS (local multipoint distribution services). Technologią umożliwiającą budowę sieci WMAN jest WiMAX.

WPAN (Wireless Personal Area Network - bezprzewodowa prywatna sieć komputerowa). Technologie sieci WPAN pozwalają użytkownikom ustanawiać natychmiastowe połączenia między urządzeniami w osobistej przestrzeni operacyjnej (chodzi o takie urządzenia, jak PAD, telefony komórkowe i komputery typu laptop). Osobista przestrzeń operacyjna to bezpośrednie otoczenie użytkownika o promieniu do 10 m. Obecnie dwie najważniejsze technologie sieci WPAN to Bluetooth i technologia podczerwieni.

SIECI LAN, WAN, MAN ORAZ SIECI BEZPRZEWODOWE (8.11.2014r.)

Twierdzenie Nyquista

Twierdzenie Nyquista dotyczy tego, że istnieje zależność między szerokością pasma systemu transmisyjnego a maksymalną liczbą bitów, które można za jego pomocą przesłać w czasie jednej sekundy.

Twierdzenie Shannona

Twierdzenie Nyquista dotyczy ograniczenia na minimalną średnią długość słów w kodowaniu utworzonym do zapisu symboli generowanych przez pewne dyskretnie źródło danych o określonej entropii (średniej liczbie bitów na symbol).

Sieci kablowe i radiowe

W sieciach kablowych do połączenia komputerów transmisji danych został wykorzystany kabel. Może to być tzw. Skrętka, kabel koncentryczny, albo światłowód. Zalety tego rodzaju połączenia komputerów to m.in. niskie koszty instalacji, odporność na uszkodzenia mechaniczne oraz zakłócenia. Głównymi wadami są między innymi trudności w zlokalizowaniu uszkodzeń kabla czy unieruchomienie całego odcinka sieci w razie awarii.

Sieci bezprzewodowe cechują się brakiem połączeń kablowych. Transmisja danych odbywa się za pomocą fal radiowych lub podczerwonych. Zaletami takiej sieci są: brak kabli łączących komputery, możliwości przemieszczenia komputerów całej sieci. Główną WADĄ jest ograniczony zasięg sieci oraz możliwość wystąpienia zakłóceń. Trzeba pamiętać, że niezabezpieczone dane przesyłane siecią bezprzewodową mogą zostać dość łatwo przechwycone i odczytane przez niepożądane osoby.

Kabel koncentryczny

Jest to przewód telekomunikacyjny, wykorzystywany do transmisji sygnałów zmiennych małej mocy. Jest zbudowany z przewodu miedzianego tzw. przewodnika wewnętrznego, który jest osłonięty materiałem izolacyjnym. Dielektryk czyli izolator również jest otoczony przewodnikiem miedzianym w postaci siatki i nazywa się go przewodnikiem zewnętrznym (ekranem, oplotem), który również jest otoczony osłoną ochronną z polichlorku winylu (PCW) lub teflonu. Kabel ten jest zbudowany współosiowo, ponieważ oba przewody miedziane posiadają tę samą oś.

Kabel światłowodowy

Jest to kabel zawierający jedno lub więcej włókien szklanych prowadzących impulsy światła. Medium transmisyjne światłowodu stanowi czyste szklane włókno kwarcowe wykonane z dwutlenku krzemu (o kołowym przekroju), w którym światło jest zamknięte przez otoczenie nieprzezroczystym płaszczem centralnie położonego rdzenia. Dla promieni świetlnych o częstotliwości w zakresie bliskim podczerwieni współczynnik odbicia światła w płaszczu jest mniejszy niż w rdzeniu, co powoduje całkowite wewnętrzne odbicie promienia i prowadzenie go wzdłuż osi włókna.

Skrętki w kablu UTP

Przewody w tym kablu są skręcone w celu eliminacji wpływu zakłóceń elektromagnetycznych oraz zakłóceń wzajemnych, zwanych przesłuchami.

Kabel prosty a kabel krosowany

Zastosowanie kabla prostego oznacza, że oba końca we wtyczce RJ-45 mają taką samą strukturę połączeń. Kablem prostym można połączyć przełącznik z routerem Ethernet, komputer z przełącznikiem lub komputer z koncentratorem.

Zastosowanie kabla krosowanego oznacza że jeden koniec we wtyczce RJ-45 ma skrzyżowane niektóre żyły. Kablem krosowanym można połączyć przełącznik z przełącznikiem, przełącznik z koncentratorem, koncentrator z koncentratorem, router z routerem, komputer z komputerem lub komputer z routerem.

Kabel miedziany umożliwia transmisję na duże odległości.

Światłowód jednomodowy a wielomodowy

Główną różnicą między światłowodem jednomodowym i wielomodowym jest sposób transmisji światła w rdzeniu światłowodowym. W włóknie wielomodowym transmitowanych jest wiele modów (wiązek światła) o tej samej długości fali.

We włóknie jednomodowym transmitowany jest tylko jeden mod światła o określonej długości fali. W przypadku światłowodu jednomodowego fala świetlna rozchodzi się praktycznie równolegle do osi światłowodu.

Sieci bezprzewodowe - rodzaje zabezpieczeń

WEP (Wired Equivalent Privacy) - jest to protokół, który stanowi starszą metodę zabezpieczeń stosowaną jeszcze w sieci bezprzewodowej w celu zapewnienia zgodności ze starszymi urządzeniami. Nie jest on jednak zalecaną metodą. Po włączeniu funkcji WEP konfigurowany jest klucz zabezpieczeń sieciowych. Klucz ten szyfruje informacje wysyłane przez komputer do innego komputera za pośrednictwem sieci. Jednak zabezpieczenia funkcji WEP są stosunkowo łatwe do złamania.

WPA/WPA2 (Wi-Fi Protected Access) - protokół ten szyfruje informacje i zapewnia, że klucz zabezpieczeń sieciowych nie został zmodyfikowany. Protokół Wi-Fi Protected Access również wymaga uwierzytelnienia użytkowników, tak aby tylko autoryzowane osoby mogły uzyskać dostęp do sieci. Istnieją dwa typy uwierzytelniania WPA: WPA i WPA2. Protokół WPA działa ze wszystkimi kartami sieciowymi, jednak może nie działać ze starszymi routerami lub punktami dostępu. Uwierzytelnianie WPA2 jest bardziej bezpieczne niż WPA, jednak nie działa z niektórymi starszymi kartami sieciowymi. Metoda WPA jest przeznaczona dla serwera uwierzytelniania 802.1X, rozprowadzającego różne klucze do każdego z użytkowników. Nazywana jest również WPA-Enterprise lub WPA2-Enterprise. Może być również użyta w trybie klucza wstępnego (PSK), w którym każdemu użytkownikowi jest przydzielane to samo hasło. Nazywana jest wówczas WPA-Personal lub WPA2-Personal.

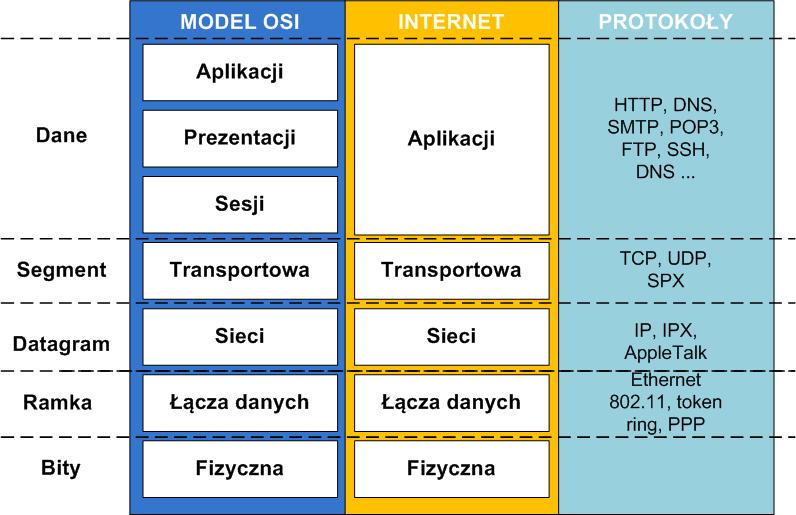

model iso/osi (6.12.2014R.)

Model odniesienia OSI (ang. Open System Interconnection Reference Model) - wzorcowy model transmisji danych w sieciach komputerowych. Model składa się z siedmiu warstw (ang. layers) współpracujących ze sobą w określony sposób, Został on przyjęty przez Międzynarodową Organizację Standaryzacji ISO w 1984 roku.

Warstwa aplikacji w modelu OSI zajmuje się zapewnieniem dostępu do sieci aplikacjom użytkownika. W warstwie tej są zdefiniowane protokoły usług sieciowych takich jak HTTP, FTP, SMTP.

Enkapsulacja - proces przeprowadzania transmisji w modelu OSI w dół kolejnych warstw (na urządzeniu źródłowym), a następnie w górę (na serwerze lub urządzeniu docelowym).

Segment - część sieci komputerowej, odseparowana od reszty przez urządzenie sieciowe takie jak np. router, przełącznik, most.

Pakiet - najmniejsza porcja informacji transmitowana pomiędzy stacjami sieciowymi (np. 1000 B). Pakiety stanowią zazwyczaj elementy większych całości zwanych strumieniami.

Ramka - krótka wiadomość, za pomocą których komunikują się węzły. Ramki przekazują fragmenty informacji o różnej długości.

Spis protokołów:

OSI:

TCP/IP:

Zalety modelu OSI:

Dzieli komunikację sieciową na mniejsze, prostsze części, z którymi łatwiej pracować;

Ułatwia standaryzację elementów sieciowych, co pozwala na korzystanie i obsługę z poziomu produktów wielu producentów;

Umożliwia nawiązanie komunikacji między różnymi rodzajami sprzętu i oprogramowania sieciowego;

Zapobiega wpływom zmian w jednej warstwie na inne warstwy, co przyśpiesza ich dokonywanie;

Dzieli komunikację sieciową na mniejsze części, dzięki czemu poznawanie ich jest znacznie łatwiejsze.

protokoły w warstwie dostępu do sieci (13.12.2014R.)